Типичная "ХакИр" команда rsa-team

Про что эта статья? Это мой рассказ про адекватных пентестеров в зоне РУ.

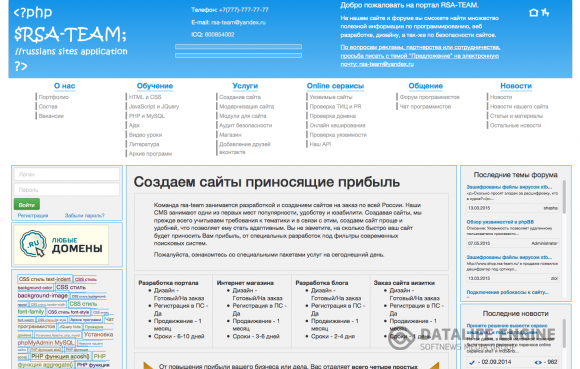

Началось все с того, что нахожу я в интернете ну Очень интересный сайт http://rsa-team.ru/, который как выяснилось посвящен Информационной безопасности!

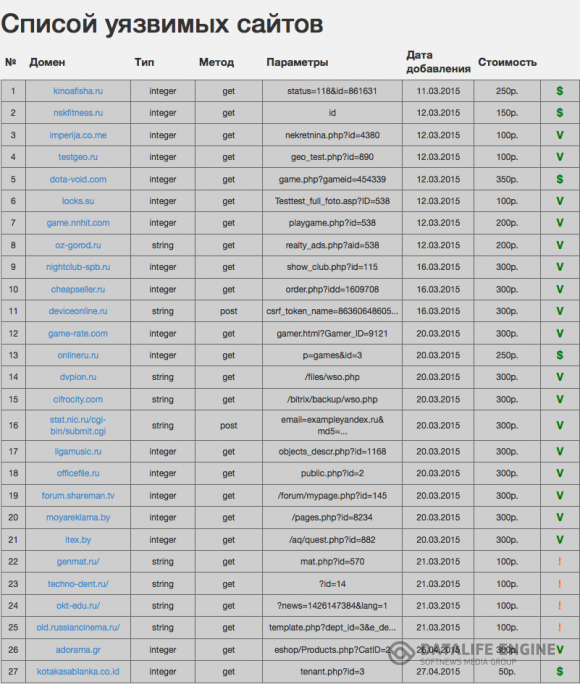

Предупреждение: САЙТ ПРОДАЕТ УЯЗВИМЫЕ САЙТЫ - говоря проще вне закона. Ладно поизучал тему - оказалось ,что они единственное на чем специализируются, это SQL Injection. Ладно думаю что у них все впереди (даже с администратором, который далее sql inj не изучал).

Ладно поизучал тему - оказалось ,что они единственное на чем специализируются, это SQL Injection. Ладно думаю что у них все впереди (даже с администратором, который далее sql inj не изучал).

Далее начинается самый отпад!

Вначале смотрю их сайтик - вроде все норм, на попытки иньекций банит (даже если нечаяно пробел при авторизации поставил).

Ну и что же вы думаете? На их поддомене нашел SQL injection!

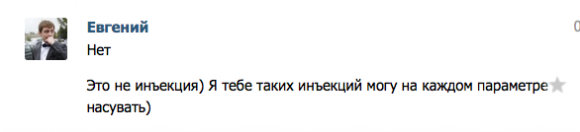

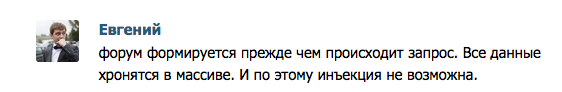

Посмотрим на реакцию администратора после того как я скинул список таблиц и ссылку на иньекцию:

Да это же не SQL Injection! Как же так!

Ну ладно пусть не иньекция - все равно не согласившись он ее исправил.

В связи с этим он стал просить помощи у меня и у команды. Ну я ему помогал - хотя несколько раз выводил из себя своими отрицаниями.

Немного об администраторе:

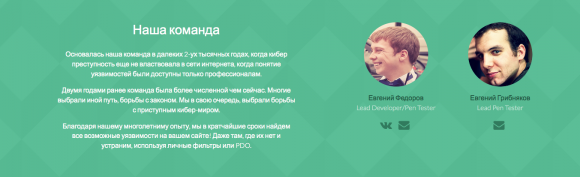

Вот что он пишет на сайте

Двумя годами ранее команда была более численной чем сейчас. Многие выбрали иной путь, борьбы с законом. Мы в свою очередь, выбрали борьбы с приступным кибер-миром.

Благодаря нашему многолетниму опыту, мы в кратчайшие сроки найдем все возможные уязвимости на вашем сайте! Даже там, где их нет и устраним, используя личные фильтры или PDO.

Евгений Федоров - Lead Developer/Pen Tester

http://www.rsa-team.ru/index_test.html - тот, что слева

То есть по описанию они профи! Доверимся их мнению.

Через некоторое время ОПЯТЬ на их сайте нахожу скулю.

Смотрим адекватного заказчика:

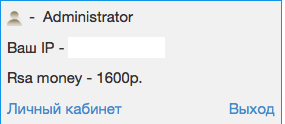

Ну ладно - кидаю логин и пароль админки. И что же вы думаете?

Ах как жаль! Придется каждые двадцать минут его обновлять. Или нет...

Да опять мои глаза меня подводят! Я через пол года могу использовать тот же пароль!

На сайте к тому же все еще находили множество XSS и SQL inj.

Теперь расскажу про их систему.

У них к тому же есть супер крутая база sha1 и md5 паролей.

База данных:

Как вы думаете как поступил адекватный хитрый админ? Он в базе данных сохранял две колонки pass и sha1_pass=)

Перехожу к самой сути: администратор проекта договоримся что мы проведем за смешные 1к рублей что мы проведем аудит и не заплатил! Я бы все так и оставил если бы он через месяц не возобновил зазывать народ для помощи в аудите(уже за 250 руб=) и упомянул меня.

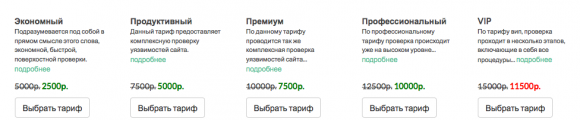

кстати посмотрите на цену которую они назначают клинтам:

Какой итог: слитая база данных - http://countersite.org/dbs/shop.rsa-team.ru.zip,

слитые пароли -

[*] ZeroCool6666242526, zloi

[*] 12345, polina

[*] 12345, nikon

[*] 1234567890, pronick

Administrator - SCOZMRLmIuI8Dz45j6PJF37jsCZQJ3uOTs43S Ну и конечно все их сайты уязвимые на продажу!

Вывод: сайт резко себе попортил репутацию глупыми выходками и отрицанием фактов.

- Автор: drakylar

- Комментарии: 0

- Просмотры: 4347