AeroSpace CTF admin write-ups

В данной статье мы рассмотрим три задания категории Admin. Задания интересные и легкие - но есть некоторая засада. Рассмотрим по порядку данные таски.

(названия не помню т.к. страница с тасками недоступна - позже отредактирую)

1.Получение файла в папке /home

Задание:

Получите файл, находящийся в /home

Решение:

Нам дан файл, который вы можете скачать по ссылке - https://yadi.sk/d/cbXgoPwDrD6vs

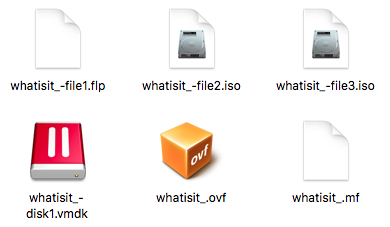

Открываем архив и видим в нем следующие файлы:

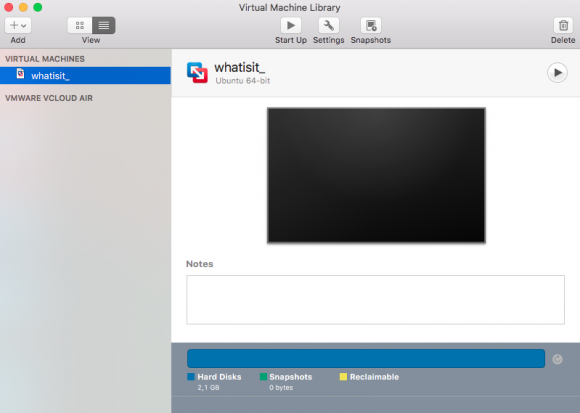

Это образ какой то системы. Не вопрос! Запускаем виртуалку - используем именно vmware (в конце статьи обьясню почему) и импортируем систему! После импортирования она появится в списке:

Она определилась как Ubuntu Linux 64-bit.

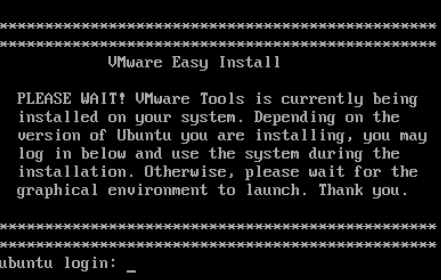

Запускаем её и видим, что через время она начинает требовать логин и пароль:

Угадывание логина и пароля ни к чему не привело.

Давайте погуглим способы обхода пароля например в случае если пароль был забыт.

Лично я сразу же наткнулся на статью на Хабре: https://habrahabr.ru/post/54103/

Рассмотрим некоторые ключевые моменты.

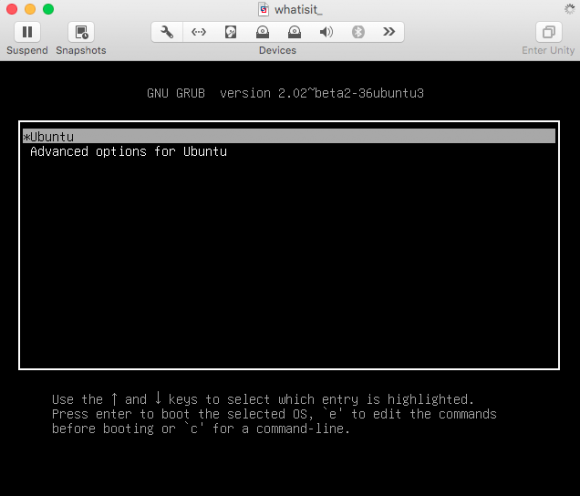

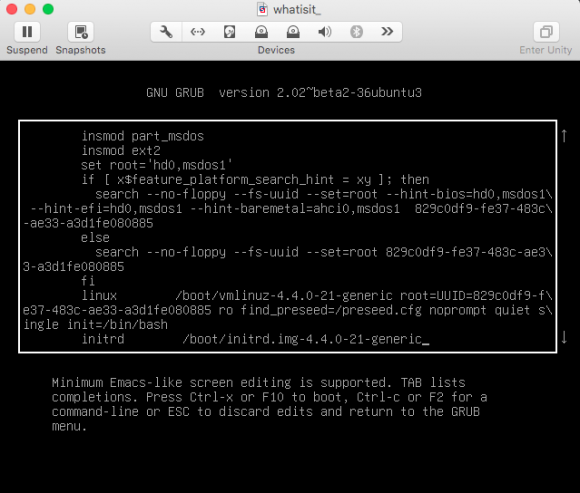

Перезапускаем систему и агрессивно нажимаем клавишу F12, пока нам не выскочит окно загрузчика GRUB:

Далее нажимаем клавишу 'e' и приписываем ко второй с конца строки следующее:

single init=/bin/bashВот как будет выглядеть текст:

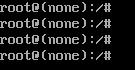

Нажимаем Ctrl-x, и подождав немного времени нам высвечивается терминал, работающий под root'ом.

Теперь одно замечание - в статье на хабре пропущен один пункт, который я нашел на http://askubuntu.com/questions/24006/how-do-i-reset-a-lost-administrative-password

У нас нет прав на запись, эта проблема решается командой

mount -rw -o remount /Ну а далее мы со спокойной душой меняем пароль рута ..

passwd root

.. и перезагружаем систему!

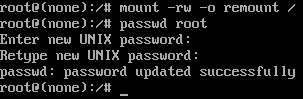

Авторизовываемся под root'ом с новым паролем, переходим в папку /home, считываем файл flag и получаем сам флаг!

FLAG: Aero{17f8bf8fb26734bc2e19357a95fcdc0c}

2.Получение файла в папке /home/MyFolder

Задание:

Где то в папке /home/MyFolder есть нужный файл - найдите его.

Решение:

В данном случае есть несколько вариантов решения. Вначале напишу каким решением пользовался я.

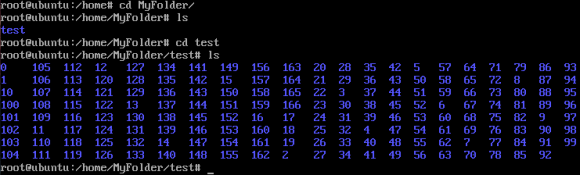

Перейдем в папку MyFolder, далее в папку test/ (она будет единственной) и выведем файлы внутри - в итоге оказалось что в папке 167 папок:

А в каждой из них еще по 1000 папок. То есть вручную искать нам нецелесообразно:)

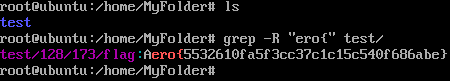

Есть такая утилита grep для поиска строки в системе. Все флаги на данном CTF были формата Aero{} или aero{}, поэтому будем искать по строке "ero{".

Следующий запрос будет сканировать папку test и выведет нам все строки, которые содержат в себе "ero{".

grep -R "ero{" test

программа работала около 5 минут и в конце работы вывела флаг!

FLAG: Aero{5532610fa5f3cc37c1c15c540f686abe}

Был и второй вариант решения - тк папки были пустыми, то можно было отсортировать по размеру и найти папку с наибольшим размером. И так два раза, пока не найдем сам файл.

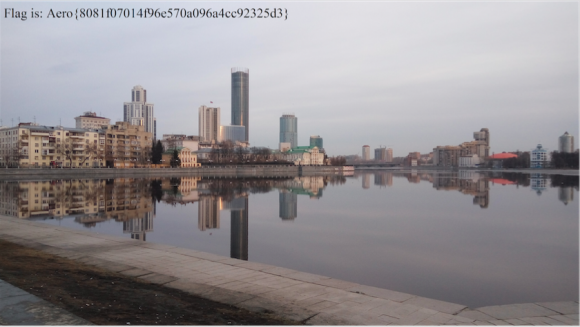

3.Изучить изображение /home/hacker/IMG_2016-04-15_061734.jpg

Задание:

Просмотреть изображение в графическом режиме.

Решение:

Т.к. графический режим недоступен в терминале (да-да нагуглил варианты с утилитами для примитивного просмотра - но даже не стал пробовать т.к. файл достаточно большой и могу не все заметить) то единственный логичный выход - передать файл на нашу родную систему!

Для этого воспользуемся программой netcat.

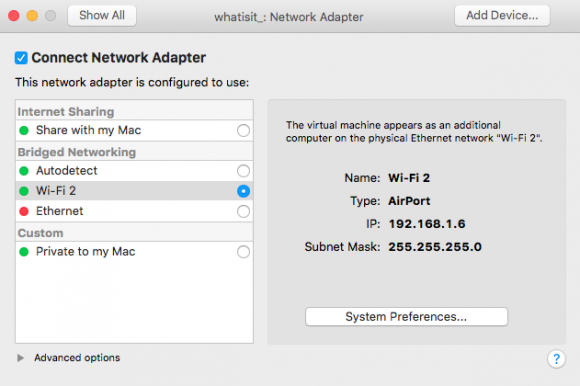

1. Присваиваем нашей виртуалке локальный ip адрес путем подключения к роутеру (или если нет то настроить NAT):

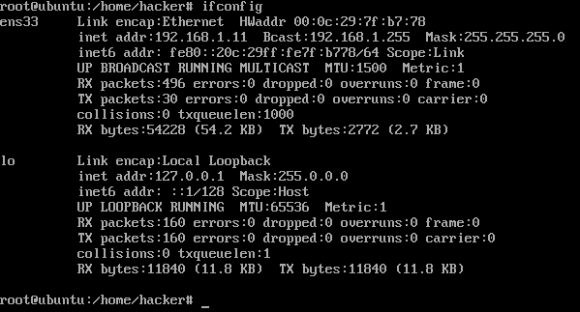

2. Командой ifconfig проверяем подключение:

3. Запускаем на родной ОС netcat сервер, который будет записывать всю передачу данных в файл:

, где 8818 - порт, по которому будет идти подключение

a flag.jpg - файл, в который будет идти запись

4. Передаем на сервер файл (вбиваем в виртуалку):

где 192.168.1.6 - ip адрес нашего компьютера

и 8818 - порт, который мы открыли в предыдущем пункте

5. Открываем файл flag.jpg и.. Успех!

FLAG:Aero{8081f07014f96e570a096a4cc92325d3}

В конце статьи я обещал написать, почему выбрал именно vmware, а не тот же virtualbox. Дело в том, что тк этот образ создавался прежде всего для vmware, то конфиг не работал на virtualbox. Даже после его редактирования не работал интернет драйвер, в связи с чем не было возможности решить последний таск!

Спасибо, что дочитали до конца! Пишите в комментариях замечания и пожелания по этому райтапу:)

- Автор: drakylar

- Комментарии: 3

- Просмотры: 3889