aerospace ctf forensic write-ups

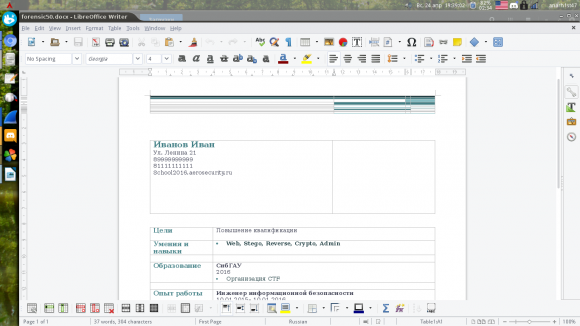

Таск 1. Резюме(50)

Иванов Иван пытается устроиться на работу. Мы смогли перехватить еще не отправленное резюме. Разберитесь, что с ним не так.

[url=http://school2016.aerosecurity.ru/static/uploads/17c58604d5907b8f61b3b87c624c4498/forensic50.docx|Скачать резюме]forensic50.0[/url]Открываем резюме, не видим ничего подозрительного:

Что ж, немного подумав вспоминаем, что любой docx документ -- обычный архив, открываем его с помощью любого архиватора(я использую Ark) и извлекаем.

Заходим в папку и пытаемся найти файл с флагом. Можно смотреть файлы руками, но я использовал команду

>find . | grep flagСразу же видим нужный нам файл, он единственный, который вывела нам предыдущая строка:

./hidden/you dont need to see this file/flag.txtОткрываем файл, там флаг:

>cat ./hidden/you\ dont\ need\ to\ see\ this\ file/flag.txt

Aero{ac5242bf14d3d109cd228ee1fd6edc9c}

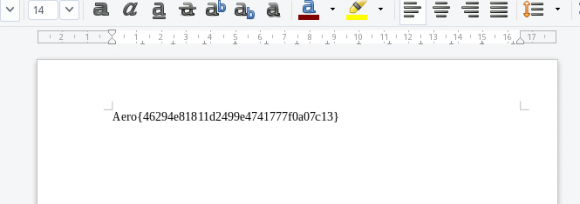

Таск 2. Не то.(50)

Это изображение почему-то сломано. Может быть вы поймете в чем дело.

[url=http://school2016.aerosecurity.ru/static/uploads/31a899ed86a411fa9e0c4b890e98429c/for50.jpg|Скачать без регистрации и смс]forensic50.jpg[/url]Скачиваем файл, пытаемся открыть, не выходит. Используя стандартную утилиту file пытаемся определить тип документа:

>file for50.jpg

for50.jpg: Microsoft Word 2007+

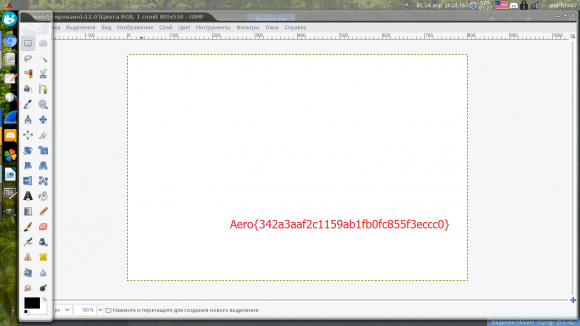

Недолго думая переимеиновываем файл (mv for50.jpg for50.docx), открываем и видим флаг:

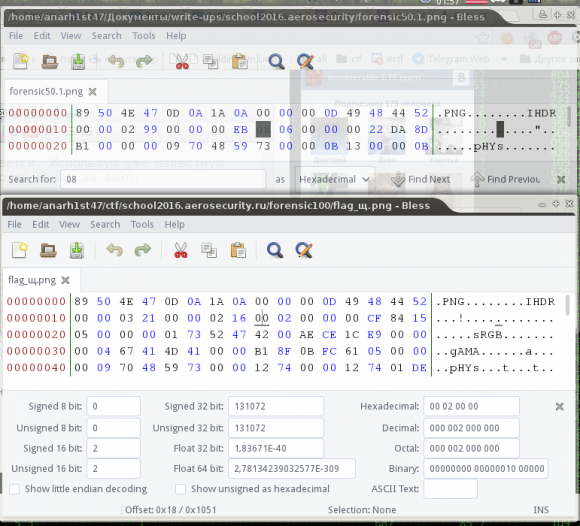

Таск 3. Поврежден(100)

Этот файл был поврежден, может быть именно вы сможете его починить

[url=http://school2016.aerosecurity.ru/static/uploads/1e9248e166f5f47da7ad6305059dca1a/flag.png|Скачать платно, долго, с регистрацией и смс]flag.png[/url]Пытаемся открыть файл, не получается. Использую уже известную утилиту file смотрим, что же у нас за файл:

> file flag.png

flag.png: PNG image data, 801 x 534, 0-bit/color RGB, non-interlaced

flag.png: PNG image data, 801 x 534, 0-bit/color RGB, non-interlaced

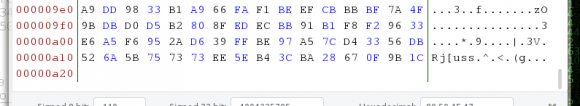

Сразу замечаем, что 0-bit/color RGB не бывает, скорее всего используется стандартный 8-bit. Открываем файл хекс-редактором, чтобы исправить количество цветов. Нам нужно перебрать 1, 2, 3, 4, 5, 6, 8. Чтобы узнать какой байт менять можно посмотреть спецификацию PNG, но я открыл рандомный PNG-файл и нашел там байт 08(file говорил, что картинка 8-bit/color RGB).

Заменяем байт в той же позиции на 08 и открываем. Видим флаг:

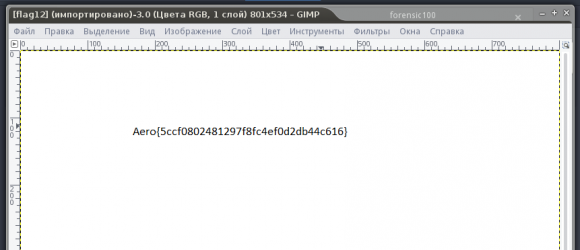

Таск 4. Странность(150)

На диске у злоумышленника были найдены странные файлы, может быть вы разберетесь в чем дело

[url=http://school2016.aerosecurity.ru/static/uploads/e2c87af12cc45542a0117c0d2244e474/data.rar|скачать вирус]data.rar[/url]Открываем архив, там два файла. Загоняем их в утилиту file:

anarh1st47@gnu ~/c/s/forensic150> file 1.bin

1.bin: PNG image data, 801 x 534, 8-bit/color RGB, non-interlaced

anarh1st47@gnu ~/c/s/forensic150> file 2.bin

2.bin: data

1.bin: PNG image data, 801 x 534, 8-bit/color RGB, non-interlaced

anarh1st47@gnu ~/c/s/forensic150> file 2.bin

2.bin: data

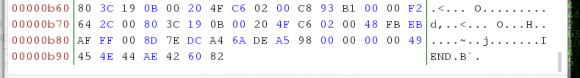

Переимениновываем первый файл в картинку и открываем. Файл выглядит пустым, посмотрим, что в hex:

Явно видно, что файл обрезан и тут только его часть. Смотрим второй файл:

Какое совпадение, у этого файла конец очень похож на конец PNG-картинки(об этом говорит END.B)!

Копируем второй файл в конец первого(в хекс-редакторе) и получаем картинку:

Это и есть наш флаг!

Таск 5. Куча(200)

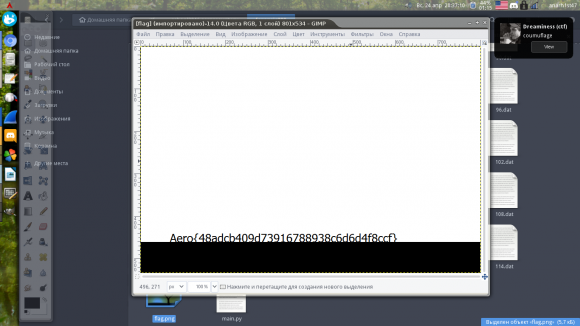

Извлекаем архив и видим 114 файлов. Когда я увидел это задание я испугался. Я думал, задание будет нудное и неинтересное, но это оказалось не так. Командой file выяснилось, что первый файл -- картинка! Однако картинка, конечно же, не полная. Предположим, что картинка просто разрезана на 114 файлов, давайте их склеим. Для склеивания я написал простой скрипт на python:

outp = open("flag.png", "wb") #Открываем файл flag.png для бинарной записи

for i in range(1,115): # Цикл от 1 до 114(включительно) (бежим по всем файлам)

inp = open(str(i)+".dat", "rb") #Открываем для бинарного чтения итый файл

outp.write(inp.read())#записываем в файл outp все содержимое файла inp

inp.close()# закрываем итый файл

outp.close()#Закрываем файл с флагом

В итоге получаем файл с флагом:

Спасибо организаторам AeroSpace CTF School. Мне кажется, таски идеально подходят для новичков в CTF.

В общем, хороший тамада и конкурсы интересные!

- Автор: ANARH1ST47

- Комментарии: 0

- Просмотры: 4381