Business and black bookkeeping writeup

Райтап был написан тиммейтом Device.

Business and black bookkeeping

Компания MEGACORP (company.cyber-detective.hackit.ua) замешана в темных делишках. Посмотрим удастся ли разобраться в чем дело.

Step #1 (100pts)

Где они хранят всю важную информацию?

Flag Format: site.com

Hint! Иногда угадать проще, чем найти

Hint! Какие современные технологии используются для хранения файлов?

Flag Format: site.com

Hint! Иногда угадать проще, чем найти

Hint! Какие современные технологии используются для хранения файлов?

Итак заходим на сайт company.cyber-detective.hackit.ua и видим дефолтовый шаблон.

После различных манипуляций и танцев с бубном мы

cloud.company.cyber-detective.hackit.ua

Он и будет являться флагом

Step #2 (200pts)

В ходе негласных следственных действий была получена аудиозапись (https://goo.gl/dLougx) из офиса компании MEGACORP. Возможно она поможет узнать, где отдыхал директор.

Flag Format: London

Flag Format: London

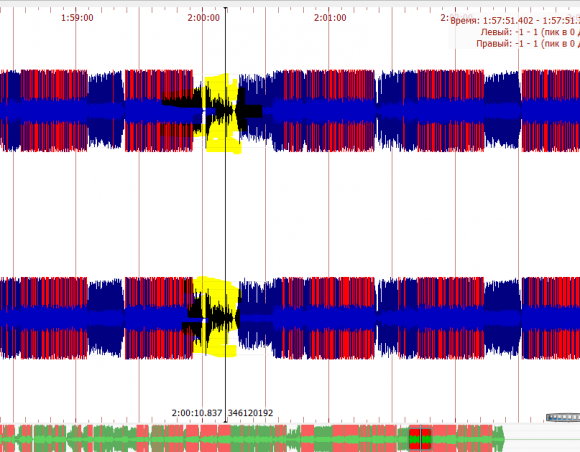

Переходим по ссылке и качаем аудио

Там 2.5 часа различных песен. Слушаем и на 2х часах слышим разговор в котором кто то кому то напоминает логин и пароль director:Vladimir-1985

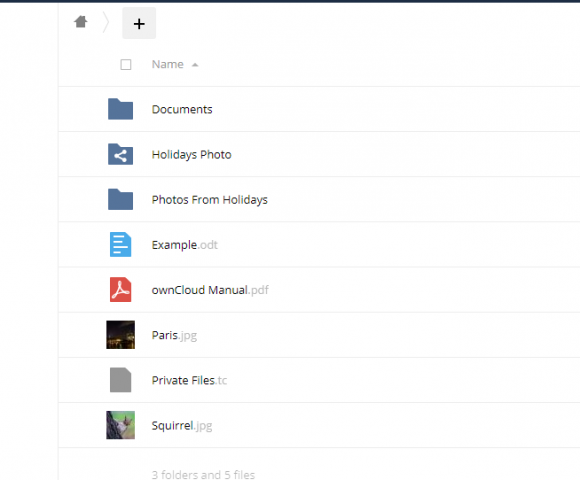

Далее авторизовываемся на облаке и видим список файлов

С лету пробуем засабмитить париж но это не верный флаг

В папке Holiday Photo видим разные фотографии. С помощью гугла (поиск по фото) сначала находим Алькатрас, пробуем засабмитить

Флаг San Francisco

Step #3 (400pts)

Мы получили доступ к корпоративному хранилищу, но там нет отчетов. Оперативникам удалось получить дамп памяти с ПК (https://goo.gl/6wALst), может там есть что-то полезное. Определите какая общая выручка компании?

Hint! Если одна программа не подходит нужно пробовать другую. Hint! Появилась информация о расширении файла "Private Files" - .tc

Hint! Приложена контрольная сумма файлов сделанная с помощью Windows+7zip. Файлы ниже.

Hint! Если одна программа не подходит нужно пробовать другую. Hint! Появилась информация о расширении файла "Private Files" - .tc

Hint! Приложена контрольная сумма файлов сделанная с помощью Windows+7zip. Файлы ниже.

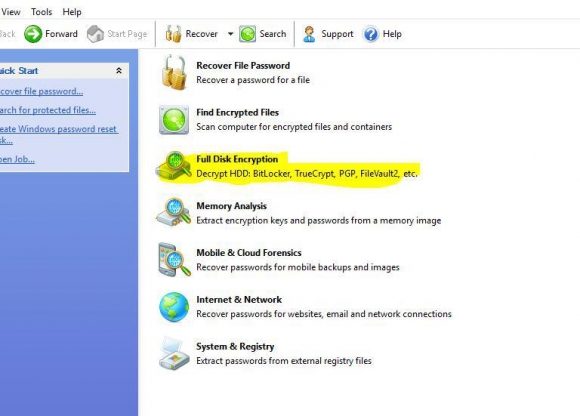

Возвращаемся на клауд и качаем .tc файл. Это файл truecrypt. Так же качаем дамп памяти где вероятнее всего лежат сессионные ключи от зашифрованного контейнера. По сообщения в чате ctf понимаем что нужно использовать утилиты для автоматизации всего процесса

Первое что приходит в голову это elcomsoft forensic disk decryptor, но он нам не помогает.

Далее пробуем различные питоновские скрипты для этого дела. Но и они результата не дают.

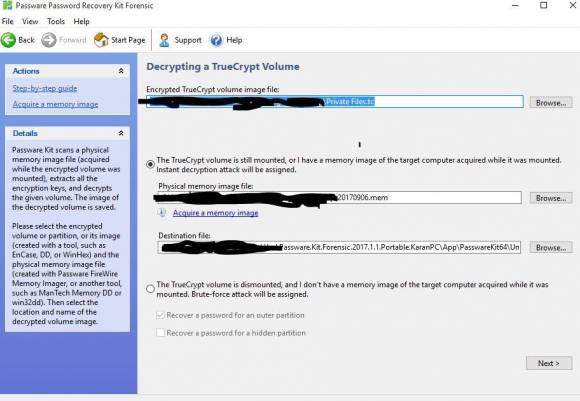

Под утро нагугливаем утилиту password recovery kit но она выдает ошибку. Первая мысль что с файлы побились но хеш совпадает потому пробуем различные версии password recovery kit и только версия 2017.1.1 нам помогла

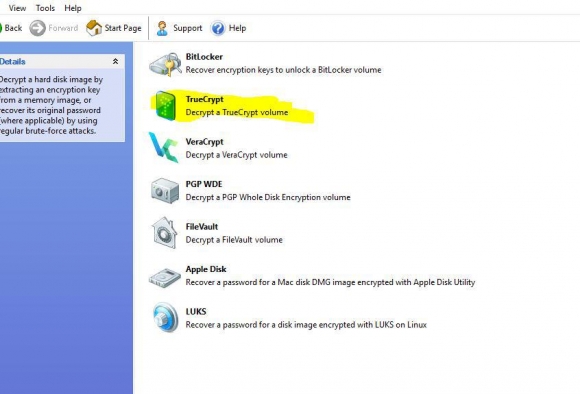

1) Выбираем full disc encryption

2) Выбираем truecrypt

3) Вводим дам памяти и truecrypt контейнер

Жмем next и ждем успешного окончания расшифровки.

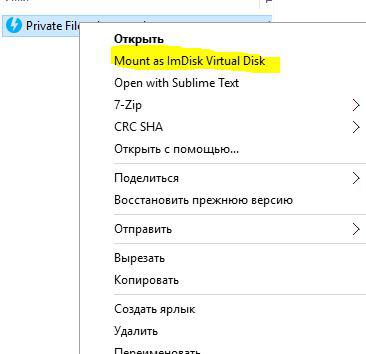

Далее попытаемся монтировать контейнер. Но от нас хотят пароль.

К счастью при установки различного софта для расшифровки я подхватил утилиту которая сам вписалась в контекстное меню и предложила примонтировать.

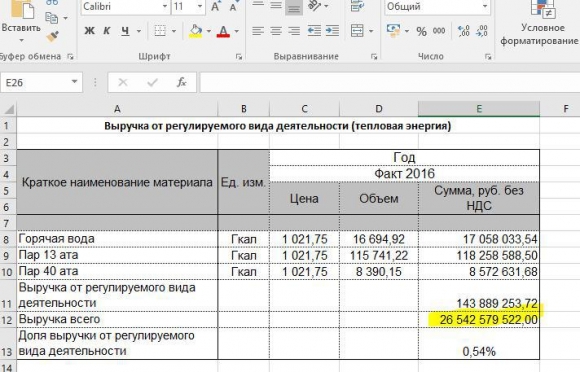

Получаем лабиринт из около 200 тысяч папок. В одной из них exel файл

И видим выручку всего.

Далее меняем формат числа

И вбиваем флаг

Флаг 26,542,579,522.00

- Автор: drakylar

- Комментарии: 0

- Просмотры: 4076